TTC-CERT พบแคมเปญ BangkokShell ถูกใช้ในการโจรกรรมข้อมูลจากหน่วยงานด้านความมั่นคงของประเทศไทย – SMS Marketing ราคาถูกที่สุด

ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (TTC-CERT) รายงานการตรวจพบแคมเปญการโจมตีทางไซเบอร์ซึ่งทำการโจมตีหน่วยงานด้านความมั่นคงแห่งหนึ่งในประเทศไทย โดยศูนย์ TTC-CERT คาดการณ์ด้วยความเชื่อมั่นระดับปานกลาง (medium level of confidence) ว่ากลุ่มผู้โจมตีที่อยู่เบื้องหลังการโจมตีในครั้งนี้มีความเกี่ยวข้องกับกลุ่มแฮกเกอร์ที่ใช้ภาษาจีนในการสื่อสาร

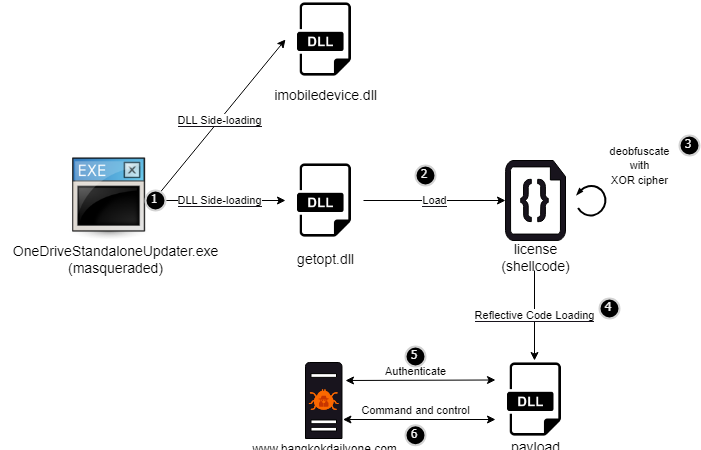

ศูนย์ TTC-CERT ตั้งชื่อให้กับแคมเปญการโจมตีนี้ว่า BangkokShell เพื่อต้องการสื่อถึงเทคนิคที่กลุ่มผู้โจมตีใช้ ซึ่งได้มีการเตรียม payload ที่เป็นไฟล์ประเภท Dynamic Link Library (DLL) โดยนำมาแปลงให้กลายเป็นข้อมูลในรูปแบบ shellcode ก่อนที่จะทำการ obfuscate ด้วยอัลกอริทึม XOR cipher และฝัง payload ดังกล่าว เอาไว้ภายในไฟล์ shellcode อีกชั้นหนึ่ง นอกจากนี้ผู้โจมตียังได้ทำการจดทะเบียนโดเมนชื่อ www.bangkokdailyone[.]com เพื่อเตรียมนำมาใช้เป็น Command and Control (C2) อีกด้วย

แผนภาพ (diagram) แสดงภาพรวมการทำงานของมัลแวร์ในแคมเปญ BangkokShell

การโจมตีเริ่มต้นโดยการใช้เทคนิค DLL Side-loading เพื่อทำการโหลดไฟล์ shellcode เข้าสู่พื้นที่หน่วยความจำของโปรเซสซึ่งต่อมาไฟล์ shellcode ดังกล่าวจะทำหน้าที่ในการ deobfuscate และ execute payload ด้วยเทคนิคที่เรียกว่า Reflective Code Loading โดยจะไม่มีการสร้างไฟล์ลงบน filesystem แต่อย่างใด ซึ่งต่อมา payload จะทำการเชื่อมต่อกลับไปยัง C2 เพื่อรับคำสั่งต่อไป โดยศูนย์ TTC-CERT ได้ทำการวิเคราะห์ payload ดังกล่าวและพบว่าเป็นมัลแวร์ประเภท Remote Access Trojan (RAT) จึงได้ตั้งชื่อให้กับมัลแวร์ตัวนี้ว่า RahadRAT (อ่านว่า ระ-หัด-แรท)

มัลแวร์ RahadRAT สามารถรองรับคำสั่งจาก C2 ได้ถึง 14 รูปแบบ โดยมีวัตถุประสงค์เพื่อเก็บรวบรวมข้อมูลและบริหารจัดการไฟล์และไดเรคทอรี่บนเครื่องคอมพิวเตอร์เป้าหมาย เช่น การสร้าง การลบ และ การย้าย เป็นต้น นอกจากนั้นมัลแวร์ยังสามารถสร้างโปรเซส cmd[.]exe เพื่อ execute คำสั่งต่าง ๆ ที่ได้รับจาก C2 อีกด้วย ทั้งนี้ การเชื่อมต่อระหว่างมัลแวร์กับ C2 จะถูก obfuscate เอาไว้ด้วยอัลกอริทึม Rivest Cipher 4 (RC4) และมีการใช้งานอัลกอริทึม CRC-16/XMODEM เพื่อตรวจสอบความถูกต้องของข้อมูลที่มีการรับส่งระหว่างกัน นอกจากนี้ มัลแวร์ยังมีขีดความสามารถที่น่าสนใจอีกอย่างหนึ่งคือ กระบวนการ authentication ระหว่างมัลแวร์กับ C2 โดยใช้รหัสผ่านซึ่งต้องเข้าคู่กับหมายเลขพอร์ตที่ใช้ในการเชื่อมต่อเท่านั้น จึงเป็นที่มาของการตั้งชื่อมัลแวร์นี้ว่า RahadRAT

ศูนย์ TTC-CERT พบว่า tactics, techniques, and procedures (TTP) ในส่วนที่เกี่ยวข้องกับการทำงานเมื่อได้รับคำสั่งจาก C2 ของมัลแวร์ RahadRAT มีความสอดคล้องกับ TTP ของมัลแวร์ที่ถูกใช้งานโดยกลุ่มแฮกเกอร์ที่มีชื่อว่า Camaro Dragon ซึ่งเป็น Advanced Persistence Threat (APT) ที่ใช้ภาษาจีนในการสื่อสาร (Chinese-based) ซึ่งเป็นกลุ่มที่มุ่งเป้าโจมตีประเทศในแถบเอเชียตะวันออกเฉียงใต้ ตามรายงานของ Check Point Reseach ดังนั้นจึงมีความเป็นไปได้ว่าผู้โจมตีที่อยู่เบื้องหลังแคมเปญ BangkokShell มีความเกี่ยวข้องกับกลุ่มแฮกเกอร์ Camaro Dragon (หรือเรียกอีกชื่อว่า Mustang Panda (CrowdStrike), Earth Preta (Trend Micro))

ศูนย์ TTC-CERT ได้เผยแพร่ข้อมูล Indicator of Compromise (IOC) และ TTP ของมัลแวร์ที่ถูกใช้ในแคมเปญ BangkokShell รวมถึงวิธีการในการตรวจจับการโจมตีผ่าน Sigma rule และ YARA rule ซึ่งผู้อ่านสามารถตรวจสอบได้จากรายงานการแจ้งเตือนและรายงานผลการวิเคราะห์มัลแวร์ของศูนย์ TTC-CERT นอกจากนี้ ผู้ใช้งานที่มีระบบ MISP สามารถดาวน์โหลด MISP Event สำหรับหัวข้อในรายงานฉบับนี้ได้ที่ TTC-CERT github repository

ที่มา – TTC-CERT, รายงานการแจ้งเตือนแคมเปญ BangkokShell, รายงานผลการวิเคราะห์มัลแวร์ AMAR-230499-1.v2 – BangkokShell